話說美股漲得很高, 不知道要投資啥好? 所以想起我挖的比特幣, 是不是該搬出礦場了呢? 雖然不知道搬出來幹嗎? 但是萬一礦場倒了或是被駭客入侵了, 那我不就虧了? 因此詢問 Google 大神後, 決定把錢包搬到手機的某個 APP. 幾年前開挖的時候沒有很認真想, 一口氣裝了好多個 APP, 有些現在不紅, 網路上沒人推薦了. 那些能夠長青的 APP 還滿厲害的.

從 NiceHash 搬出來時, 它扣了我一點手續費 (0.0001 BTC ~= 4.25 USD). 好消息是 24 小時內果然就入帳了, 取款相當順利. 倒是在手機登入時很搞笑! 要兩階段認證!? 蛤? 我完全不記得是那個 auth 軟體, 想半天也試半天才找出它的身影. 就這樣安然過了一段時間, 原本以為這樣就搞定了.

萬般無奈想不到, 昨天我的手機電池忽然不行了. 到 25% 左右就直接歸零關機, 我只好再幫比特幣搬一次家. 首先當然是在第二台手機上裝 APP, then…我就不會了. Google 了一下說是有 private key 或是當初的種子就能直接轉移.

不過手機 APP 這邊要先決定好是哪一種錢包, 才能走上面的流程. 例如標準錢包, 兩階端認證錢包 (wallet with 2FA), 多人授權錢包 (multi-signature wallet)…等等. 從上面的經驗, 當然是選兩階段認證錢包對吧! 不過它還有一個 import private key 的功能, 這讓我誤以為可以直接 import private key [1] 或是輸入種子就好. 結果這條路走不通. 只好先去吃早餐.

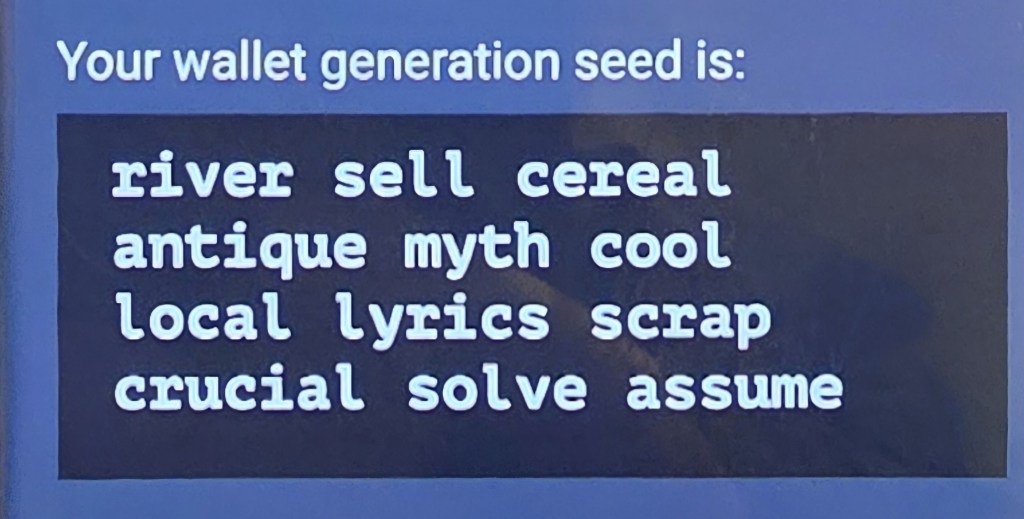

有個霸氣的方法, 只要再開新個錢包,自己轉給自己總行了吧!理論上是可以, 不過這樣還會被 APP 收手續費, 感覺是耍白癡送錢給人家! 直到吃完晚餐後, 多少變聰明一點點, 乖乖回去選兩階段認證錢包, 然後選我已經有種子了, 再把珍藏的 12 個英文單字輸進去, 錢包就轉過來了. 當然這個過程還要做一次兩階段輸入的驗證. 安全性還滿高的.

非當事 seeds

最後 APP 有個選項看起來是指可以讓兩個錢包並存, 所以我兩隻手機上都有比特幣了. 當然地址是一樣的, 錢沒有多一倍! 題外話是上次轉帳完有點不甘心, 所以想叫 GTX4090 幫我把手續費挖回來, 結果半天只挖到 0.5 USD, 算起來要挖一週多才可以拿到 4.5 USD, 而且未必能賺回電費. 想想還是算了. 挖礦的黃金歲月已經過了.

[REF]